CTFSHOW入门-信息收集

Web1

源代码包含敏感信息

右键查看源代码拿到flag

Web2

js禁用

利用火狐插件禁用掉js然后查看源代码

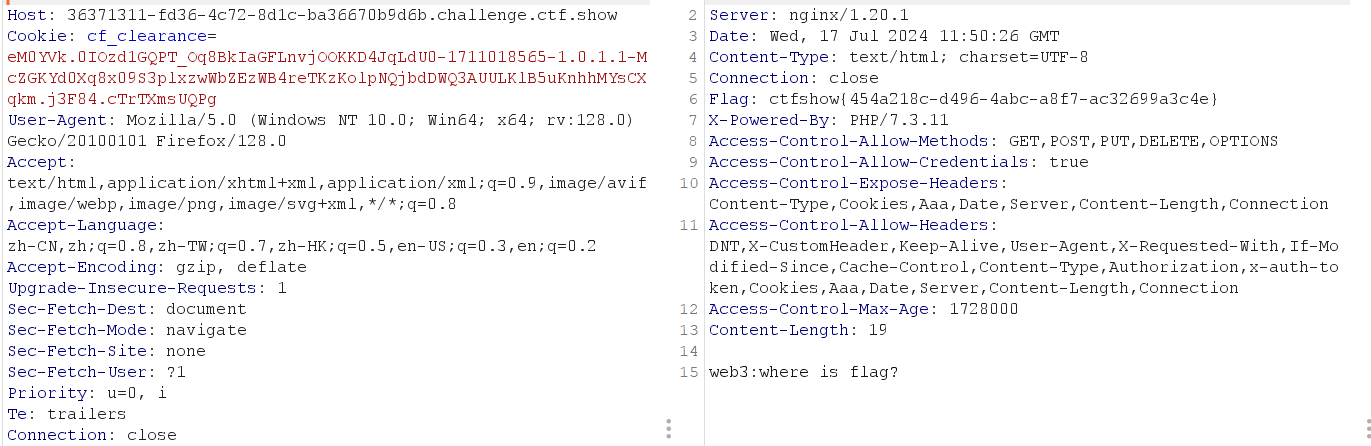

Web3

回显包泄露

抓包再发包

Web4

robots.txt泄露

1 | User-agent: * |

访问即可

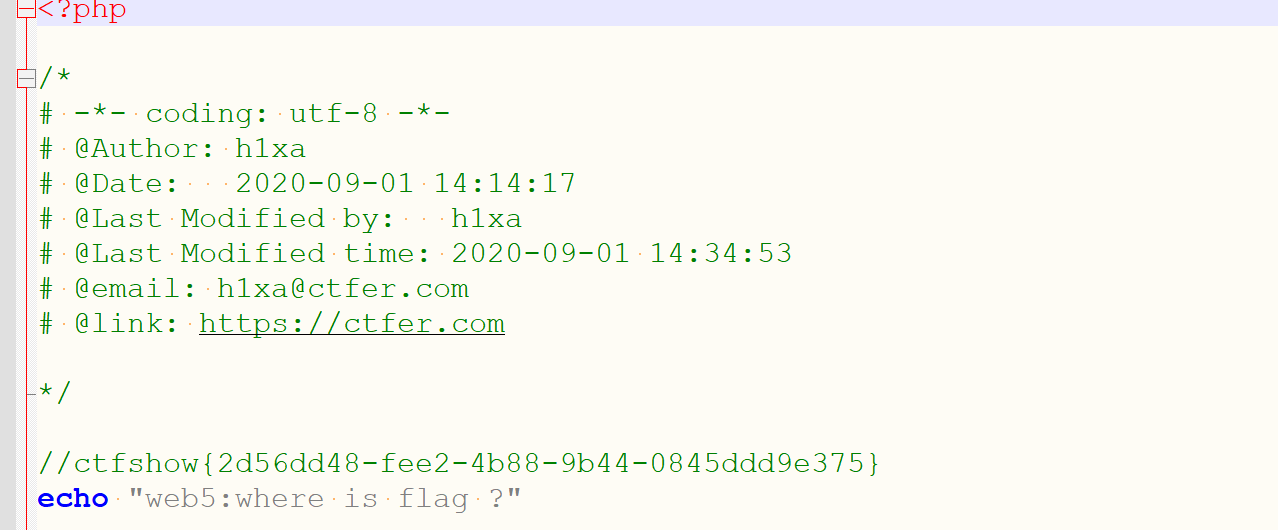

Web5

phps源码泄露

根据提示猜测是index.phps

Web6

压缩包泄露

访问www.zip下载下来,文件fl000g.txt提示flag_here,url访问fl000g.txt拿到flag

Web7

.git泄露

dirsearch扫描发现/.git/访问得到flag

Web8

.svn泄露

使用 dirsearch 进行目录扫描

发现 /.svn

访问 /.svn 得到Flag

Web9

vim信息泄露

根据提示,在Linux生产环境上使用vim或者vi做修改时,会生成一个swp为后缀的文件

- 第一次意外退出生成的是.swp

- 第二次意外退出生成的是.swo

- 第三次为.swn

因此可以尝试打开第一次退出时产生的这个文件,输入url/index.php.swp

Web10

cookie信息泄露

抓包看cookie

Web11

域名信息泄露

nslookup -query=any flag.ctfshow.com

现在貌似查不到了

Web12

网页个人信息泄露

url输入/admin,然后利用admin/手机号登录

Web13

document技术文档信息泄露

根据提示,找到网页下面有一个document技术文档链接,点击自动下载一个pdf,打开可见默认后台登录地址,以及用户名和密码,进入后台,登录进去可见flag

Web14

editor编辑器泄露

根据提示,先输入 当前路径加/editor 发现是一个编辑器,在编辑 器中,找到插入文件。 发现插入的文件 ,在文件空间中居然是服务器中的文件,于是找到var/www/html目录 中,存在 一个nothinghere有一个文件 fl000g.txt 直接访问这个fl000g.txt 即可获得flag

Web15

网页泄露关键信息

先用dirsearch扫一下靶机目录,扫到了url/admin/index.php

一眼后台,访问这个地址,登录账户猜测为admin,至于密码,根据提示到靶机首页寻找邮箱,找到了1156631961@qq.com

尝试将1156631961@qq.com输入密码发现密码不对,点击找回密码,问题是所在城市,发现1156631961@qq.com是qq邮箱,登录qq查找此人,坐标为西安。 输入西安,密码重置成功,登录后台获取flag

Web16

探针信息泄露(tz.php)

访问进去点击phpinfo搜索flag

Web17

备份的sql文件会泄露敏感信息

利用dirsearch扫出来backup.sql,访问下载打开即可

Web18

js信息泄露

用unicode解码网站解码得到你赢了,去幺幺零点皮爱吃皮看看访问110.php

Web19

源代码信息泄露

源代码提示AES加密参数全在

利用解密网站拿到i_want_a_36d_girl是密码登录

Web20

mdb文件泄露

用dirsearch 查询语法python dirsearch.py -u url/ 可以查询到有个python dirsearch.py -u url/db/ 的路径 接着查python dirsearch.py -u url/db/ 可以查看到/db/db.mdb