CS免杀知识

CS免杀知识

J1Zh0n9CS安装教程

一、CobalStrike简介

Cobalt Strike(简称为CS)是一款基于java的渗透测试工具,专业的团队作战的渗透测试工具。CS使用了C/S架构,它分为客户端(Client)和服务端(Server),服务端只要一个,客户端可有多个,多人连接服务端后可协同测试,与其他人分享shell。

cs的主要功能是在已经取得攻击目标的控制权后,用于持久化、横向移动、流量隐藏以及数据窃取等操作。

当我们在目标主机上成功执行了 CS 的 payload(有效载荷/攻击模块/攻击方式)后,它会自动的创建一个 Beacon,也就是远程控制木马,然后通过与 C2 服务器建立连接,使攻击者能够远程控制被攻击主机并且获取所需信息。

二、安装地址

https://github.com/k8gege/Aggressor/releases/tag/cs

我虚拟机装的是

windows装的是cs4.8

https://blog.csdn.net/m0_60571842/article/details/132920672

三、运行要求的环境

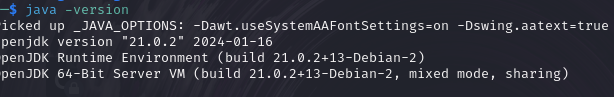

因为cs是基于java的环境,所以需要在你的客户机上配置java环境,在官网上下载JDK并安装即可;

但是新版是自带jdk的应该是,可以先查一下自己的客户机有没有java

四、开始运行

我们进入到工具所在文件夹,用root权限,输入

1 | ./tramserver 192.168.31.180 kali |

然后同目录再次执行命令

1 | ./cobaltstrike或者./cobaltstrike.bat都可 |

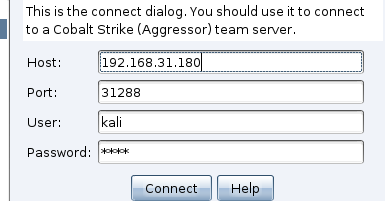

Host:填写服务端的客户机的ip地址

Port:服务端开启的端口 ,这里是31288,端口号可以自行修改

密码就是上面设置的密码,然后就进去了

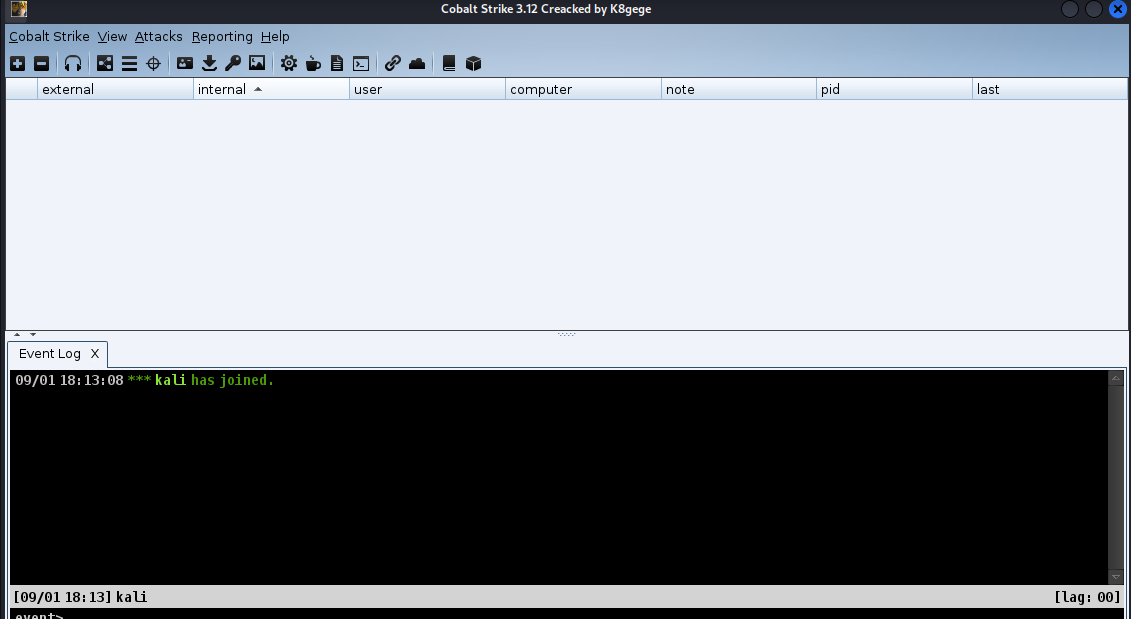

进入完成

利用服务器发送请求进行免杀

虚拟机内网互打

一:环境

1.利用虚拟机先内网进行测试

2.Cobalt Strike 任意版本

3.免杀脚本

··还有就是测试过程中所有端口都需要去安全组开放··

二:生成payload

生成一个payload

c格式的x64位payload

三:免杀

下载免杀脚本

地址:https://github.com/ChinaRan0/ZhiShanGongFangAVV

目录结构

生成的payload文件打开是

把双引号的东西复制出来放到脚本目录下的1.txt

运行生成器.py

将生成的三个文件

fenli.txt

miwen.txt

update.txt

都放到服务器上,服务器用python开个http服务

1 | python3 -m http.server 80 |

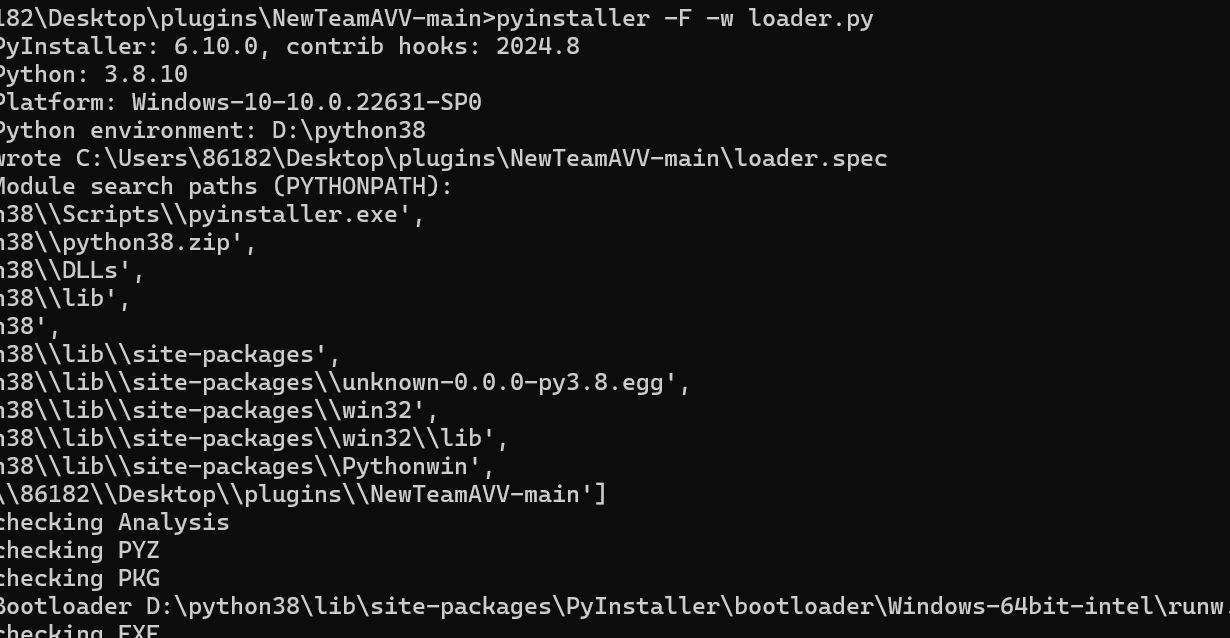

回到主机,用pyinstaller把loader.py打包成exe

1 | pyinstaller -F -w loader.py |

成功后在dist下生成了一个exe文件

上线的话还需要在exe同目录下存在kygvseedc.txt文件,内容为空就可以了,目的是为了绕过沙箱

直接在服务器上搭建

一:环境

1.公网一台

2.Cobalt Strike 任意版本

3.免杀脚本

二:文件上传服务器

文件解压之后是两个文件夹

把全部文件下上传到外网VPS上,创建一个cs4.8的文件夹,并给足权限

1 | chmod -R 777 cs4.8 |

服务端运行起来

1 | cd cs4.8 |

[+] Team server is up on 0.0.0.0:50050

这个是这个版本开放的固定端口

本地电脑使用客户端连接即可

点这个->Cobalt_Strike_CN.bat可能需要点两次

主要输入HOST、Port、password

连接即可,密码是刚刚上面输的

成功登陆

点上面的那个耳机图标,开启监听器,这里我们监听8001端口(当然前提是安全组要放开8001端口)

生成c格式的x64位payload

放入1.txt中运行编译器在这我们输入的ip要带上端口

1 | python3 生成器.py |

我们等会要去利用python去开启一个服务8000

三:服务器配置桥梁

前提是公网可以访问

然后把生成的

这三个都上传上去,运行服务

1 | python3 -m http.server 8000 |

然后木马操作就和上面类似,传给被人就行了

这个现在被我玩的多了好像有点不太好用了,我哭死

大家不要放在云沙箱或者直接用杀软单独扫描,这样很快就会让捕捉到不能免杀了。

大佬文章:https://blog.csdn.net/qq_53003652/article/details/134262768

免责声明:

文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负